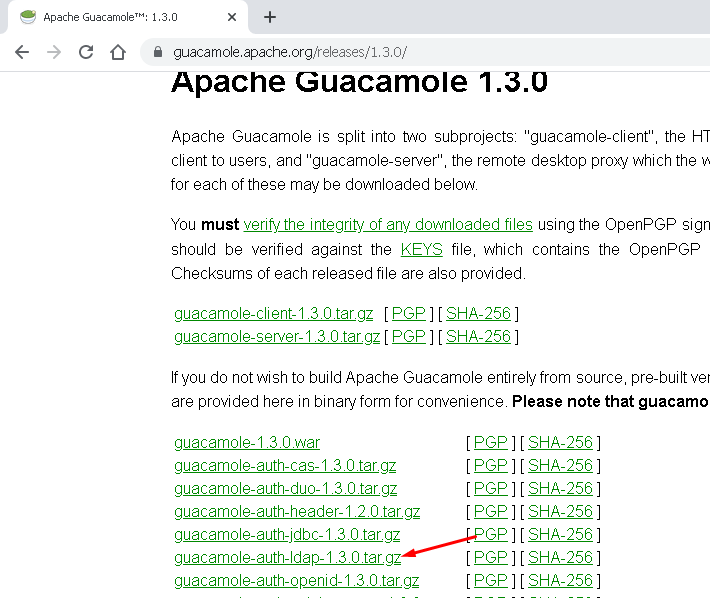

Para realizar a integração com o nosso ActiveDirectory será necessário realizar a instalação do plugin de autenticação. O plugin esta disponível no site oficial da ferramenta, na página referente aos Downloads da versão 1.3.0.

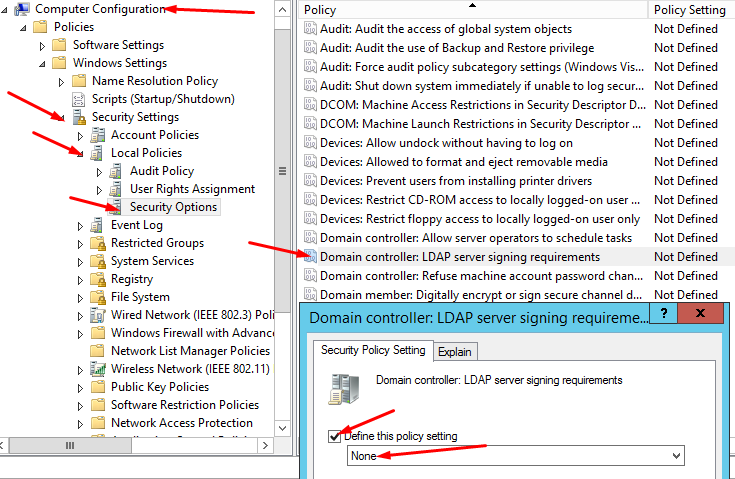

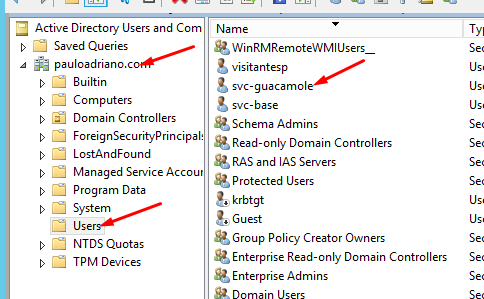

Para este laboratório estou usando o domínio de nome pauloadriano.com que esta sendo executado em um servidor executando o sistema operacional Windows Server 2012 R2. Vamos utilizar o usuário svc-guacamole, que vai possuir a senha guac@mol3. Dentro da GPO Default Domain Policy foi necessário ajustar a politica Domain controller: LDAP server signing requirimentes para None. Esta politica esta localizada em Computer Configuration > Windows Settings > Security Settings > Local Policies > Security Options. Esta politica facilita o processo de integração, pois desabilita a necessidade de consultas LDAP serem executadas utilizando protocolo LDAPs. Avalie o impacto desta mudança com seu time de segurança, vou abordar a comunicação utilizando o protocolo LDAPs em outro artigo.

Acesse o site e clique em guacamole-auth-ldap-1.3.0.tar.gz para realizar o download do plugin:

Link: https://guacamole.apache.org/releases/1.3.0/

Realize a transferência do arquivo guacamole-auth-ldap-1.3.0.tar.gz para o servidor utilizando o WinSCP ou aplicativo similar.

Apos a transferência realize acesso ao servidor como super usuário e navegue ate a pasta para onde o arquivo foi transferido. Vamos descompactar o arquivo com o seguinte comando:

tar -xzvf guacamole-auth-ldap-1.3.0.tar.gz

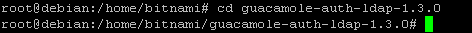

Acesse a pasta guacamole-auth-ldap-1.3.0 com o seguinte comando:

cd guacamole-auth-ldap-1.3.0

Execute o seguinte comando para copiar o arquivo guacamole-auth-ldap-1.3.0.jar para a pasta /opt/bitnami/guacamole/extensions:

cp guacamole-auth-ldap-1.3.0.jar /opt/bitnami/guacamole/extensions/

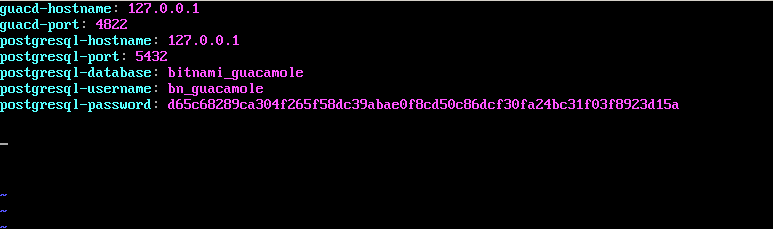

Agora vamos modificar o arquivo guacamole.properties para inserir as configurações referentes a nossa integração.

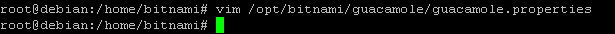

vim /opt/bitnami/guacamole/guacamole.properties

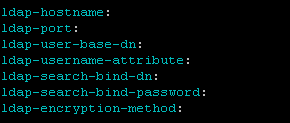

Vamos inserir os seguintes campos ao final do arquivo:

ldap-hostname:

ldap-port:

ldap-user-base-dn:

ldap-username-attributes:

ldap-search-binddn:

ldap-search-bind-password:

ldap-encryption-method: none

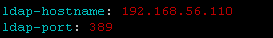

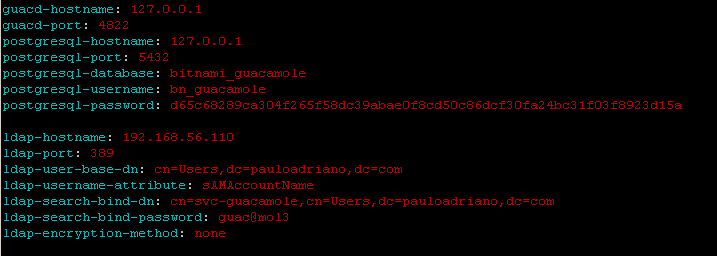

Agora vamos realizar o preenchimento de todos os campos. Valide se no final de cada linha não fique um espaço em branco. O primeiro campo vamos colocar o endereço IP de nosso controlador de domínio que vai ser 192.168.56.110 (Utilizando o nome não funcionou). No segundo vai ser a porta utilizada para comunicação, vamos usar a padrão 389:

Ldap-hostname: 192.168.56.110

Ldap-port: 389

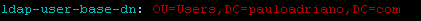

Agora vamos informar a Unidade Organizacional onde vão estar os nossos usuários, no caso vamos utilizar o caminho cn=Users,dc=pauloadriano,DC=com.

ldap-user-base-dn: cn=Users,dc=pauloadriano,dc=com

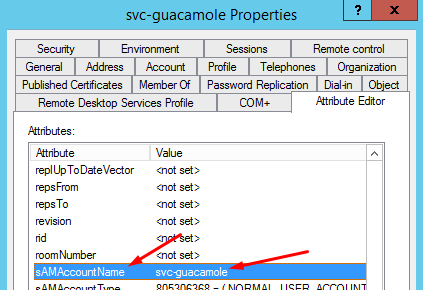

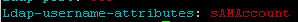

O atributo que vamos utilizar para o logon no Guacamole será o sAMAccountName. Este atributo corresponde ao nome de usuário e sera utilizado pelo Guacamole no momento da autenticação.

Ldap-username-attributes: sAMAccount

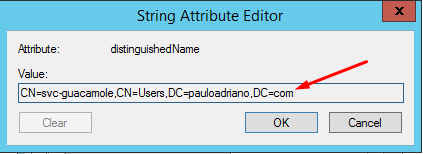

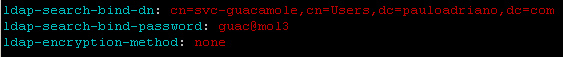

Vamos precisar também do distinguishedName do usuário svc-guacamole e a sua senha. Vamos definir o método de encriptação como none, para desabilitar este recurso:

Ldap-search-bind-dn: cn=svc-guacamole,cn=Users,dc=pauloadriano,dc=com

Ldap-search-bind-password: guac@mol3

Ldap-encryption-method: none

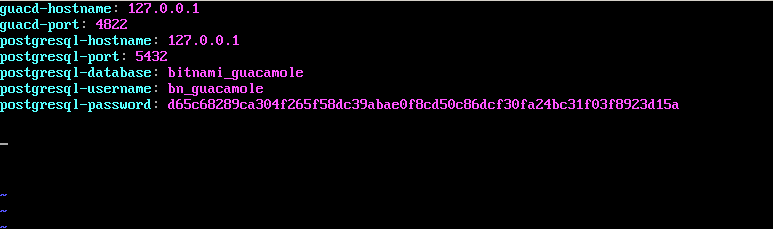

Ao final o nosso arquivo devera estar configurado de maneira similar a este:

Salve o arquivo pressionando a tecla :, escrevendo wq e pressionando Enter:

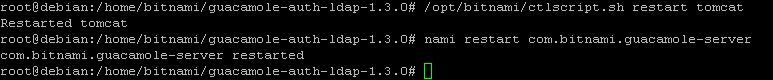

Execute os seguintes comandos para aplicar as configurações e reiniciar o serviço do Guacamole:

/opt/bitnami/ctlscript.sh restart tomcat

nami restart com.bitnami.guacamole-server

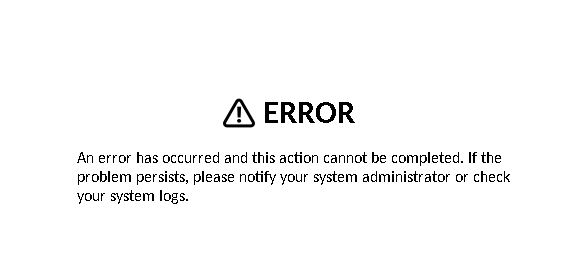

Realize o teste de autenticação. Caso se depare com o seguinte erro analise o arquivo de log catalina.out, presente na pasta /opt/bitnami/tomcat/logs.

Observe que agora vamos conseguir logar utilizando duas senhas diferentes, a armazenada no Guacamole e a armazenada no AD.

Fonte: https://docs.bitnami.com/tutorials/integrate-apache-guacamole-ldap/